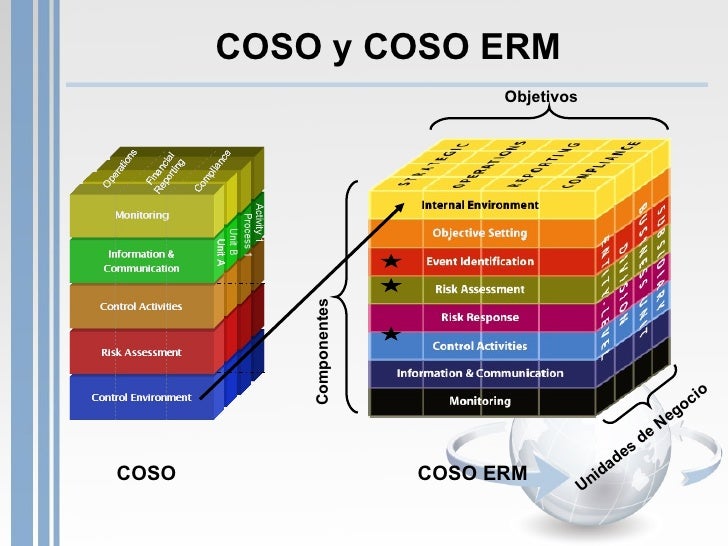

COSO

La auditoría informática

es el proceso de recoger, agrupar y evaluar evidencias para determinar si un

Sistema de Información salvaguarda el activo empresarial, mantiene la

integridad de los datos, lleva a cabo eficazmente los fines de la organización

y utiliza eficientemente los recursos.

Auditar consiste principalmente en

estudiar los mecanismos de control que están implantados en una empresa u

organización, determinando si los mismos son adecuados y cumplen unos

determinados objetivos o estrategias, estableciendo los cambios que se deberían

realizar para la consecución de los mismos.

La necesidad de contar con

lineamientos y herramientas estándar para el ejercicio de la auditoría

informática ha promovido la creación y desarrollo de mejores prácticas como COBIT, COSO e ITIL.

En la actualidad existen una gran cantidad de modelos de control

interno. Los modelos de control interno “informe COSO” y COBIT son los dos

modelos más difundidos en la actualidad, aun que podemos encontrar otros como

el COCO, AEC y SAC.

COSO está

enfocado a toda la organización, contempla políticas, procedimientos y

estructuras organizativas además de procesos para definir el modelo de control

interno.

Mientras

que COBIT (Control Objectives for Information and Related Technology, Objetivos

de Control para Tecnología de Información y Tecnologías relacionadas) se centra

en el entorno IT, contempla de forma específica la seguridad de la información

como uno de sus objetivos, cosa que COSO no hace. Además el modelo de control

interno que presenta COBIT es más completo, dentro de su ámbito.

El

informe es un manual de control interno que publica el Instituto de Auditores

Internos de España en colaboración con la empresa de auditoría Coopers &

Lybrand. En control interno lo último que ha habido es el informe COSO

(Sponsoring Organizations of the Treadway Commission), que es denominado así,

porque se trata de un trabajo que encomendó el Instituto Americano de

Contadores Públicos, la Asociación Americana de Contabilidad, el Instituto de

Auditores Internos que agrupa a alrededor de cincuenta mil miembros y opera en

aproximadamente cincuenta países, el Instituto de Administración y Contabilidad,

y el Instituto de Ejecutivos Financieros. Ha sido hecho para uso de los

consejos de administración de las empresas privadas en España y en los países

de habla hispana. Ahí se resume muy bien lo que es control interno, los

alcances, etc.

El

Presidente Ejecutivo Doctor Salas Chaves manifiesta que el tema es muy

importante y debe ser incorporado dentro del programa de capacitación para los

gerentes.

El

Informe COSO es un documento que contiene las principales directivas para la implantación, gestión y control de

un sistema de control. Debido a la gran aceptación de la que ha

gozado, desde su publicación en 1992, el Informe COSO se ha convertido en el estándar de referencia.

Existen

en la actualidad 2 versiones del Informe COSO. La versión del 1992 y la

versión del 2004, que

incorpora las exigencias de ley Sarbanes Oxley a su modelo.

Es un medio para un fin, no un

fin en sí mismo. Efectuado

por la junta directiva, gerencia u otro personal. No es sólo normas, procedimientos y formas involucra gente. Aplicado en la

definición de la estrategia y aplicado a través de la organización en cada

nivel y unidad. Diseñado para

identificar los eventos que potencialmente puedan afectar a la entidad y para administrar los riesgos,

proveer seguridad razonable para la administración y para la junta directiva de

la organización orientada al logro de los objetivos del negocio.

Coso II Version 2004

A

final de Septiembre de 2004, como respuesta a una serie de escándalos, e

irregularidades que provocaron pérdidas importante a inversionistas, empleados

y otros grupos de interés.

Nuevamente el Committee of Sponsoring Organizations of

the Treadway Commission, publico el Enterprise Risk Management – Integrated

Framework y sus aplicaciones técnicas asociadas. Amplía el concepto

de control interno, proporcionando un foco más robusto y extenso sobre la

identificación, evaluación y gestión integral de riesgo.

En

septiembre de 2004 se publica el estudio ERM (Enterprise Risk Management) como

una ampliación de Coso 1, de acuerdo a las conclusiones de los servicios de

Pricewaterhouse a la comisión.

¿QUÉ SE PUEDE OBTENER A TRAVÉS DE COSO?

Proporciona

un marco de referencia aplicable a cualquier organización.

Para

COSO, este proceso debe estar integrado con el negocio, de tal manera que

ayude a conseguir los resultados esperados en materia de rentabilidad y

rendimiento. Trasmitir el concepto de que el esfuerzo involucra

a toda la organización: Desde la Alta Dirección hasta

el último empleado.

Ventajas de Coso

1.

Permite a la dirección de la empresa

poseer una visión global del riesgo y accionar los planes para su correcta

gestión.

2. Posibilita

la priorización de los objetivos, riesgos clave del

negocio, y de los controles implantados, lo que permite su adecuada gestión.

toma de decisiones más segura, facilitando la asignación del capital.

3. Alinea los objetivos del grupo,

con los objetivos de las diferentes unidades de negocio,

así como los riesgos asumidos y los controles puestos en acción.

4.

Permite dar soporte a las actividades de planificación estratégica

y control interno.

5. Permite

cumplir con los nuevos marcos regulatorios y demanda de nuevas prácticas de

gobierno corporativo.

6.

Fomenta que la gestión de riesgos pase a

formar parte de la cultura del grupo.

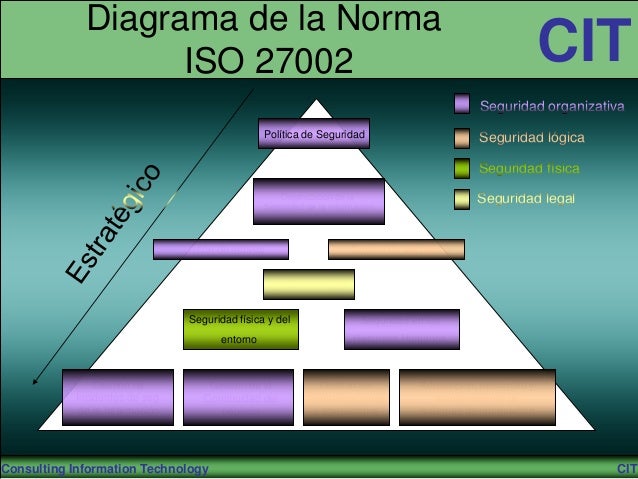

Objetivos del Control Interno COSO.

·

La eficiencia y eficacia de las operaciones

·

Fiabilidad de la información financiera

·

Cumplimientos de leyes y normas aplicables.

Marco Integrado de Control.

El

control consta de cinco componentes interrelacionados que se derivan de la

forma cómo la administración maneja el negocio, y están integrados a los procesos

administrativos. Los componentes son:

1.

Ambiente entorno de control

2. Evaluación

de riesgos

3. Actividades

de control

4. Información

y comunicación

5.

Supervisión y seguimiento

del sistema de control.

El

control interno, no consiste en un proceso secuencial, en donde algunos de los

componentes afectan sólo al siguiente, sino en un proceso multidireccional

repetitivo y permanente, en el cual mas de un componente influye en los otros.

Los cinco componentes forman un sistema

integrado que reacciona dinámicamente a las condiciones cambiantes.

Ambiente o Entorno de Control

El

entorno de control contribuye al ambiente en el que las personas desarrollan

sus actividades y cumplen con sus responsabilidades de control, marca la pauta

del funcionamiento de una organización e influye en la percepción de sus

empleados respecto al control.

Es

la base de todos los demás componentes del Control Interno, aportando

disciplina y estructura. Los factores del ambiente de control incluyen la

integridad, los valores éticos y la capacidad de los empleados de la entidad,

la filosofía y el estilo de la Dirección, la manera en que la Dirección asigna

la autoridad y las responsabilidades y organiza y desarrolla profesionalmente a

sus empleados así como la atención y orientación que proporciona el Consejo de Administración.

El

estudio del COSO establece a este componente como el primero de los cinco y se

refiere al establecimiento de un entorno que estimule e influencie las actividades

del personal con respecto al control de sus actividades.

Es

en esencia el principal elemento sobre el que se sustentan o actúan los otros

cuatro componentes e indispensables, a su vez, para la realización de los

propios.

Integridad y Valores Éticos

Tiene

como propósito establecer pronunciamientos relativos a los valores éticos y de

conducta que se espera de todos los miembros de la Organización durante el

desempeño de sus actividades, la efectividad del control interno depende de la

integridad y valores de la gente que lo diseña y lo establece.

Es

importante tener en cuenta la forma en que son comunicados y fortalecidos estos

valores éticos y de conducta. La participación de la alta administración es

clave, debido a que la presencia dominante fija el tono necesario a través de

su empleo. La gente imita a sus líderes.

Debe

tenerse cuidado con aquellos factores que pueden inducir a conductas adversas a

los valores éticos como pueden ser: controles débiles o requeridos; debilidad

de la función de auditoría; inexistencia o inadecuadas sanciones para quienes

actúan inapropiadamente.

Competencia del Personal:

Se

refiere a los conocimientos y habilidades que debe poseer el personal para

cumplir adecuadamente con sus tareas.

Consejo de Administración y/o comité

de Auditoría.

Debido

a que estos órganos fijan los criterios que perfilan el ambiente de control, es

determinante que sus miembros cuenten con la experiencia, dedicación e

involucramiento necesario para tomar las acciones adecuadas e interactúen con

los Auditores Internos y Externos.

Filosofía Administrativa y Estilo de

Operación.

Los

actores más relevantes son las actitudes mostradas hacia la información

financiera, el procesamiento de la información y principios y criterios

contables, entre otros.

Evaluacion de Riesgos

El

segundo componente del control, involucra la identificación y análisis de

riesgos relevantes para el logro de los objetivos y la base para determinar la

forma en que tales riesgos deben ser manejados. Asimismo se refiere al mecanismo

necesario para identificar y manejar riesgos específicos asociados con los

cambios, tanto los que influyen en el entorno de la organización como en el

interior de la misma.

Es

indispensable primeramente el establecimiento de objetivos tanto a nivel global

de la organización como al de las actividades relevantes, obteniendo con ello

una base sobre la cual sean identificados y analizados los factores de riesgos

que amenazan su oportuno cumplimento.

La evaluación, o mejor dicho la autoevaluación de riesgo debe ser una

responsabilidad ineludible para todos los niveles que están involucrados en el

logro de objetivos.

Objetivos

Para

todos es clara la importancia que tiene este aspecto en cualquier organización,

ya que representa la orientación básica de todos los recursos y esfuerzos y

proporciona una base sólida para un control interno efectivo.

La

fijación de objetivos es el camino adecuado para identificar factores críticos

de éxito, particularmente a nivel de actividad relevante. Una vez que tales

factores han sido identificados, la Gerencia tiene la responsabilidad de

establecer criterios para medirlos y prevenir su posible ocurrencia a través de

mecanismos de control e información, a fin de estar enfocando permanentemente

tales factores críticos de éxito.

El

estudio del COSO propone una categorización que pretende unificar los puntos de

vista al respecto. Tales categorías son las siguientes:

1. Objetivos de operación: Son

aquellos relacionados con la efectividad y eficiencia de las operaciones de la

Organización.

2.

Objetivos de información financiera: Se

refiere a la obtención de información financiera contable.

3.

Objetivos de cumplimiento: Están

dirigido a la adherencia a leyes y reglamentos federales o estatales, así como

también a las políticas emitidas por la Gerencia.

En ocasiones la distinción entre estos tipos de objetivos es demasiado sutil,

debido a que unos se traslapan o apoyan a otros. El logro de los objetivos

antes mencionados está sujeto los siguientes eventos:

a.

Controles internos efectivos proporcionan

una garantía razonable de que los objetivos de información financiera y de

cumplimiento serán logrados, debido a que están dentro del alcance de la

Gerencia.

b. En

relación con los objetivos de operación, la situación difiere debido a que

existen eventos fuera del control de la Empresa.

Riesgos

El proceso mediante el cual se identifica, analizan y se manejan los riegos

forma parte de un sistema de control efectivo.

A

ello la Organización debe establecer un proceso suficientemente amplio que tome

en cuenta sus interacciones más importantes entre todas las áreas y de éstas

con el exterior.

Actividades de Control

Las

actividades de control son aquellas que realizá la Gerencia y demás personal de

la Organización para cumplir diariamente con actividades asignadas. Estas

actividades están relacionadas (contenidas) con las políticas, sistemas y

procedimientos principalmente.

Ejemplo

de estas actividades son aprobación, autorización, verificación, conciliación,

inspección, revisión de indicadores de rendimiento.

También

la salvaguarda de los recursos, la segregación de funciones, la supervisión y

la capacitación adecuada.

Las

actividades de control tienen distintas características. Pueden ser manuales o

computarizadas, gerenciales u operacionales, general o específicas, preventivas

o detectivas.

Sin

embargo, lo trascendentes es que sin importar su categoría o tipo, todas ellas

estén apuntando hacia los riesgos (reales o potenciales) en beneficio de la organización,

su misión y objetivos, así como a la protección de los recursos.

Las

actividades de control son importantes no sólo porque en sí mismas implican la

forma correcta de hacer las cosas, sino debido a que son el medio idóneo

de asegurar en mayor grado el logro de los objetivos y estos sí que tiene mayor

relevancia que hacer las cosas de forma correcta.

Control en los Sistemas de

Informacion

Los

sistemas están diseñados en toda la Empresa y todos ellos atienden a uno o más

objetivos de control. Por ello conviene reflexionar este punto.

De

manera más amplia se considera que existen controles generales y controles de

aplicación sobre los sistemas de información.