ISO 27001

Elementos Vitales:

Recurso Humano Es el elemento mas

importante dentro de

una organización.

Información

Es el segundo

elemento mas

importante, se

considera el principal

activo de la

organización.

En sentido general, la información es un

conjunto organizado de datos procesados, que

constituyen un mensaje que cambia el estado de

conocimiento del sujeto o sistema que recibe

dicho mensaje.

La Informática es la ciencia aplicada que

abarca el estudio y aplicación del tratamiento

automático de la información, utilizando sistemas

computacionales, generalmente implementados

como dispositivos electrónicos.

Procesamiento automático de la información.

SGSI

Sistema de Gestión de la Seguridad de la

Información. Esta gestión debe realizarse

mediante un procesos sistemático, documentado

y conocido por la organización.

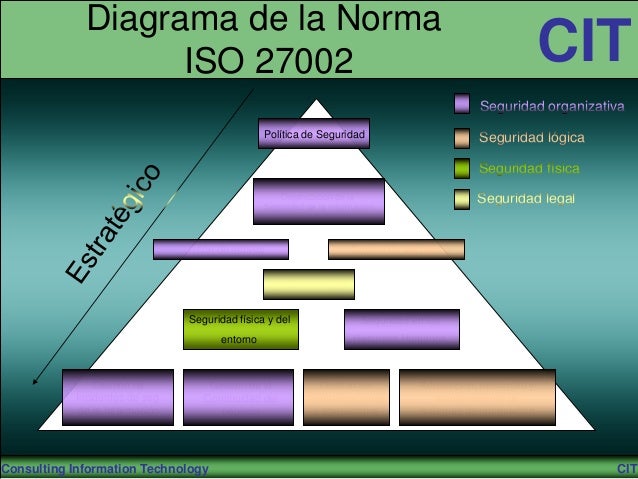

ISO 27000

Conjunto de estándares desarrollados, o en fase

de desarrollo.

Proporcionan un marco de gestión de la

seguridad de la información utilizable por

cualquier tipo de organización, publica o privada,

grande o pequeña.

ISO 27001

Estructura de reconocimiento internacional para

la seguridad de la información

Proceso de Gestión para evaluar, implementar y

mantener un SGSI

Comprensivo conjunto de controles de las

mejores practicas de seguridad

Énfasis en la prevención

La seguridad de la información es un proceso

de Gestión NO UN PROCESO TECNICO

Una auditoria de ciberseguridad informática es un estudio que permite saber con precisión si los activos de información de una empresa se encuentran protegidos y controlados. Es decir, ayuda a determinar si existen vulnerabilidades en la tecnología del negocio.

ResponderEliminarEl control de los sistemas informáticos se lleva a cabo por profesionales, habitualmente empresas externas de servicios informáticos como Acerkate Tecnologías. Que identifican, enumeran y describen las posibles debilidades presentes en los sistemas de las empresas: en los servidores, en los puestos de trabajo, en los accesos remotos y en las redes informáticas.

Los errores que se detecten durante la auditoría se utilizan para modificar y reforzar la privacidad de los sistemas. Así como detallar unos protocolos de prevención y actuación en caso de ataque.

No debemos olvidar que los sistemas informáticos que utilizan tanto pymes como grandes corporaciones son complejos, presenta multifuncionalidades y su control requiere de esfuerzo y dedicación.